如何防止被“钓鱼”?

我主要从四个方面来聊聊: 1. 发信方式 2. 钓鱼内容 3. 利用手段及防范 4. 钱包防护

我尽可能写的丰富详细一点,所以内容可能就有点多,需要分开谈,这次就先聊聊发信方式。

一、发信方式

发信方式故名思义就是如何将钓鱼信息传递到你,就我目前接触和猜测的(如果有其他的欢迎补充),在币圈主要有三种方式: 1. 社交媒体的私信(Discord/Twitter 等) 2. 社交媒体的公告 3. 发送邮件

其中私信是最常见的,举个我收到的例子:

这个人伪装成 Psychedelic 项目官方给我发私信,所以通常都推荐关掉 Dis 私信,其他社交媒体同理,关不掉的就一定要仔细核对 id 而不是昵称。

公告是可信度和危害最大的,这种常见的方式包括

1. 官方管理员内鬼,恶意攻击者混到了管理员职位展开钓鱼。

2. 管理员账号被黑,通常因为弱密码或者密码泄露且未设置 2FA,密码泄露包括根据已泄露的密码撞库;根据管理员的 id,查找社工库。

3. 社交媒体自身漏洞或工作人员。比如 Twitter 今天 7 月被黑客社工操纵了一部分员工,获得了访问内部系统的权限,接管了多个高知名度账户发布了向他的 BTC 账户转钱的消息。(此处推荐一部黑客电影 《我是谁:没有绝对安全的系统》)

4. Webhook 的 key 泄露。

5. 伪装身份公频发言,刚刚有人试图在鲨鱼群通过这样的手法钓鱼就是很好的例子。

最后是发送邮件,但我还没遇见过,但如果让我来钓鱼我还会加上这个方法,比如某些项目官方会有一个订阅邮件的渠道,然后我会获取 discord 服务器内成员的昵称,id 及关注了 twitter 官方账号的人的 id,再在后面拼接常见的邮件后缀如 @gmail @outlook 等,最后利用可信度高的发件人发件,关于如何伪造可信度高的发件人后面再谈。

二、钓鱼内容

钓鱼内容重点就在鱼饵,通常有两种:链接和附件。目前看到的通常都是链接,我就着重说下这种。 链接还可以称为 URL,一个常见的 URL 的格式如下:

而需要重点关注的就是其中红色的部分,也就是域名。攻击者通常会注册一个类似的域名进行欺骗,以 alphashark.club 为例:

* alpha-shark.club(中间添加 -)

* alphashak.club(删除/增加/修改一个字符)

* alphashark.space(用另一个顶级域名注册)

在修改字符进行钓鱼上,还有一些文章可以做,那就是 Punycode 编码。

首先介绍下什么事 Punycode 编码。URL 在 03 年以前都是只支持纯英文拉丁字母、数字、符号之类的,不支持其他语言,比如中文。而后就出现了国际化域名(IDN),IDN 使用 Punycode 将对应语言的域名转换成了纯英文的拉丁字母,比如 易名.com 经过 Punycode 编码后转换成 xn--eqr523b.com。 于是,通过利用其他语言的字母构造跟项目域名看起来一模一样的域名就可以用来钓鱼了。比如 а 和 a 看似相同,但前者是俄文,后者是英文。感兴趣的可以访问一下 www.аррӏе.com ,这个是一个中国安全人员做的测试页面,五个字母全是来源于其他语言。

在上面提到的那位安全研究人员反馈这个问题后,Chrome 就积极跟进做了一系列措施,比如中文等形体字域名不太可能会被用来钓鱼,就按照对应语言显示,而对类似拉丁字母的语言,浏览器统一转换成 Punycode 编码后的域名,也就是 xn--xxxx 的模式,大家可以访问我上面发的两个网站看看地址栏是不是这样。

虽然通过地址栏能发现其是不是钓鱼网站,但结果上还是打开了这个网站,一旦打开就有可能承受风险,具体留在后续的利用手段去讲。所以尽管目前还没看到有人这么去做,但如果你实在是想点开一个网页,可以尝试 Punycode 解码看看(https://www.dute.org/punycode) ,如果没有任何变化则代表是正确的。

再说说附件,附件的危害往往比钓鱼链接大,常见的格式如 exe、bat 大家肯定知道不能随便乱点,但其他的诸如 word、excel 文件,其实打开了也极有可能被攻击者控制电脑。同样能不下载就尽量别下载,如果无法避免,比如突然收到做过的项目的邮件,附件是白名单列表的 Excel(其实基本都用的在线文档),实在好奇,建议先放到在线沙箱里跑一跑,看看结果,杀杀毒。这里给出两个我常用的在线沙箱

三、利用手段及防范

因为上节提到了附件类型的利用方式,就在这里着重谈一下链接类型的。 链接类型的钓鱼借助的主要是浏览器,其存在下面几个方面的利用方式:

1. 浏览器漏洞。当浏览器内核存在高危漏洞时,受害者打开网页链接,便会立马被攻击者控制。如今年 4 月份披露的 Chrome 内核漏洞,下图是漏洞发现者给出的测试验证,打开其本地的 exploit.html 页面,即执行打开计算器的命令。

2. 目标网站存在漏洞。这部分涉及了不少专业知识,不同漏洞有不同的利用手段,这里就简单粗糙的提两种。 假设目标网站是 ftx.com 且其存在漏洞 漏洞一:当你打开发送给你的链接,或在网页上随意点了一些其他的超链接时,就可能被攻击者利用,以你的身份在 ftx 上执行一些操作或获取一些信息。 漏洞二:在上次分享中我提到了攻击者通常会注册一个类似的域名,但如果目标站点还存在一种所谓 URL 任意跳转漏洞的话,可以再在上面包裹一层,发送给你如 www.ftx.com?url=attacker_url 的链接,其域名是货真价实的 ftx.com,但当你点击链接时便会给你跳转至 url 参数中指定的钓鱼网站 attacker_url。

3. 纯粹的钓鱼。制作一个假的页面,诱导你授权钱包,或者输入密码之类。如上面 @0xEuler 分享的 FTX 钓鱼。

4. 读取剪贴板。如果你刚复制了私钥或者助记词,打开链接便有可能被读取到。

上面三种中 1 和 2 相对罕见,2 取决于目标网站,常见的如 ftx.com 等都做了安全方面的测试、加固,而小项目网站功能少,能找到漏洞的概率也微乎其微,所以也不用太过担心。 对应的防范手段:

1. 及时更新浏览器,防范浏览器自身的漏洞。

2. 尽可能首先在浏览器的无痕模式下打开,防范漏洞一那样的类型。

3. 注意浏览器上方网址栏的变化,避免出现漏洞二样式的情况。

4. 时刻保持怀疑的心态,连接钱包,输入密码等敏感操作一定要小心再小心。

社工库免费查询,免费社工库电报(Telegram)机器人。

v2ray服务(WebSocket+TLS+Web)在PC端客户端可以连上正常使用,但iOS手机端用shadowrocket客户端能连上,但无法上网。报错信息如下:v2ray.com/core/proxy/vmess/encoding: invalid user > v2ray.com/core/proxy/vmess: Not Found

YouTube俗称“油管”,它是全球规模最大的视频网站。很多人知道如何如何上传Youtube视频,但却不知道如何下载Youtube视频。本文将手把手教你如何下载Youtube影片,并为大家推荐3个最佳的Youtube下载方法和8个最佳的Youtube下载工具。

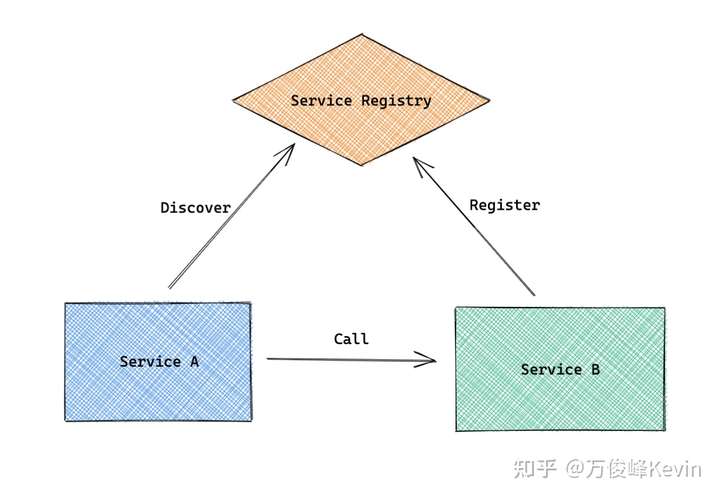

什么是服务注册发现?简单来说,当服务A需要依赖服务B时,我们就需要告诉服务A,哪里可以调用到服务B,这就是服务注册发现要解决的问题。

本文介绍了分布式事务的一些基础理论,并对常用的分布式事务方案进行了讲解;在文章的后半部分还给出了事务异常的原因、分类以及优雅的解决方案;最后以一个可运行的分布式事务例子,将前面介绍的内容以简短的程序进行演示。

MySQL主从复制异常,binlog文件丢失,但relay log日志完整,重新启动复制,是否会正常运行,数据完整性和一致性能否保证呢?

Polygon

过去 3 个月,整个 web3 生态的每周活跃开发者才不到 5k(GitHub 数据统计,实际上会更多一些)。如何早期进入这个领域并成为 top 10% 的开发者,下面的几门课可以帮助你打下一个坚实的基础。

2020 年初,Ethereum的费用对大多数 DeFi 用户还是友好的。但随着Ethereum生态在DeFi Summer的迅速发展,TVL和新用户迅速增长的同时也导致了合约交互的Gas费水涨船高,让资金量较少的新用户望而却步。Ethereum 有限的每秒交易速度和出块速度也限制了交互的效率。这也导致投资者和开发者开始寻找更便宜、更快捷的Ethereum替代方案来承接价值外溢。

Screen 是一款能够实现多窗口远程控制的开源服务程序,简单来说就是为了解决网络异常中断或为了同时控制多个远程终端窗口而设计的程序。用户还可以使用screen服务程序同时在多个远程会话中自由切换。

MySQL复制报错,错误提示: Last_Errno: 1594 Last_Error: Relay log read failure: Could not parse relay log event entry.

v2ray服务(WebSocket+TLS+Web)在PC端客户端可以连上正常使用,但iOS手机端用shadowrocket客户端能连上,但无法上网。报错信息如下:v2ray.com/core/proxy/vmess/encoding: invalid user > v2ray.com/core/proxy/vmess: Not Found